Cara mengamankan SSH di Ubuntu Server dengan Fail2ban? Serangan siber nggak kenal lelah, Sob! Servermu yang rentan jadi santapan empuk para peretas kalau nggak dijaga ketat. SSH, pintu gerbang utama ke servermu, wajib dibentengi dengan pertahanan super kokoh. Untungnya, ada Fail2ban, benteng digital yang siap memblokir serangan brute-force dan upaya peretasan lainnya. Siap-siap upgrade keamanan servermu ke level dewa!

Artikel ini akan memandu kamu langkah demi langkah dalam mengamankan SSH di server Ubuntu dengan bantuan Fail2ban. Dari instalasi dan konfigurasi Fail2ban, hingga pengaturan SSH yang direkomendasikan, semua akan dijelaskan secara detail dan mudah dipahami. Jangan sampai servermu jadi korban peretasan, ya!

Pengamanan SSH di Ubuntu Server: Jaga Servermu dari Serangan Siber!

SSH (Secure Shell) adalah gerbang utama akses ke server Ubuntu kamu. Bayangkan SSH sebagai pintu utama rumahmu—kamu pasti pengen deh kunci pintunya kuat dan aman, kan? Nah, mengamankan SSH sama pentingnya. Tanpa keamanan yang memadai, servermu rentan terhadap serangan siber, mulai dari peretasan hingga pencurian data. Gak mau kan data-data pentingmu bocor?

Risiko keamanan jika SSH tidak diamankan sangat besar. Bayangkan saja, hacker bisa dengan mudah masuk ke servermu, mengacaukan sistem, mencuri informasi sensitif, bahkan menggunakan servermu untuk hal-hal ilegal. Ini bisa berakibat fatal, baik secara finansial maupun reputasi. Makanya, mengamankan SSH adalah langkah krusial dalam menjaga keamanan server.

Kerentanan Konfigurasi SSH Default

Konfigurasi SSH default Ubuntu seringkali memiliki celah keamanan yang mudah dieksploitasi oleh hacker. Salah satu kerentanan umum adalah penggunaan password default atau password yang mudah ditebak. Selain itu, batas percobaan login yang rendah juga memungkinkan hacker mencoba berbagai kombinasi password hingga berhasil masuk. Bayangkan seperti mencoba membuka kunci pintu berkali-kali sampai ketemu kuncinya.

Praktik Terbaik Pengamanan SSH

Ada beberapa langkah sederhana namun efektif untuk meningkatkan keamanan SSH. Dengan menerapkan praktik terbaik ini, kamu bisa tidur nyenyak tanpa khawatir servermu diretas.

- Gunakan password yang kuat dan unik, minimal 12 karakter, kombinasi huruf besar, huruf kecil, angka, dan simbol.

- Aktifkan autentikasi berbasis kunci (key-based authentication) sebagai pengganti password. Ini seperti menggunakan sidik jari sebagai kunci pintu, jauh lebih aman.

- Batasi jumlah percobaan login yang diizinkan. Ini akan mencegah serangan brute-force, di mana hacker mencoba berbagai kombinasi password secara otomatis.

- Nonaktifkan root login langsung melalui SSH. Akses root harus melalui akun pengguna lain dengan privilege sudo.

- Gunakan firewall untuk membatasi akses SSH hanya dari IP address tertentu atau range IP yang terpercaya.

- Perbarui sistem operasi dan software SSH secara berkala untuk menutup celah keamanan yang baru ditemukan.

Perbandingan Metode Pengamanan SSH

Ada beberapa metode yang bisa digunakan untuk mengamankan SSH, masing-masing dengan kelebihan dan kekurangannya. Pilihlah metode yang sesuai dengan kebutuhan dan tingkat keamanan yang kamu inginkan.

| Metode | Kelebihan | Kekurangan | Tingkat Keamanan |

|---|---|---|---|

| Autentikasi berbasis password | Mudah diimplementasikan | Rentan terhadap serangan brute-force, password mudah dicuri | Rendah |

| Autentikasi berbasis kunci | Lebih aman dari serangan brute-force, lebih sulit dicuri | Membutuhkan konfigurasi tambahan | Tinggi |

| Fail2ban | Otomatis memblokir IP address yang melakukan percobaan login gagal berulang kali | Membutuhkan konfigurasi dan pemeliharaan | Sedang – Tinggi (tergantung konfigurasi) |

| Firewall (iptables/ufw) | Membatasi akses SSH hanya dari IP address tertentu | Membutuhkan konfigurasi dan pemahaman tentang firewall | Sedang – Tinggi (tergantung konfigurasi) |

Instalasi dan Konfigurasi Fail2ban

Serangan brute force ke SSH server adalah ancaman nyata yang bisa bikin servermu ambyar. Bayangkan saja, ratusan bahkan ribuan percobaan login gagal dalam waktu singkat! Untungnya, ada Fail2ban, sebuah aplikasi keren yang bisa memblokir IP address yang nakal ini secara otomatis. Gimana caranya? Yuk, kita bahas instalasi dan konfigurasinya di Ubuntu Server!

Fail2ban bertindak sebagai penjaga gerbang yang waspada. Dia memantau log server, dan jika mendeteksi pola percobaan login gagal yang mencurigakan, secara otomatis akan memblokir IP address tersebut dengan menambahkan aturan di firewall. Jadi, servermu akan terlindungi dari serangan brute force tanpa perlu kamu pantau 24/7. Praktis banget, kan?

Instalasi Fail2ban di Ubuntu Server

Langkah instalasi Fail2ban di Ubuntu Server gampang banget, kok. Tinggal ketik beberapa perintah aja di terminal. Pastikan kamu sudah login sebagai root atau menggunakan sudo sebelum menjalankan perintah-perintah berikut.

- Pertama, update daftar paket yang tersedia dengan perintah:

sudo apt update - Kemudian, instal Fail2ban dengan perintah:

sudo apt install fail2ban - Setelah instalasi selesai, kamu bisa cek status Fail2ban dengan perintah:

sudo systemctl status fail2ban. Harusnya muncul pesan yang menunjukkan bahwa Fail2ban sudah berjalan.

Mudah banget, ‘kan? Sekarang, kita lanjut ke konfigurasinya.

Konfigurasi Fail2ban untuk Memblokir Percobaan Login SSH yang Gagal

Konfigurasi Fail2ban disimpan dalam file /etc/fail2ban/jail.local. Kamu bisa mengedit file ini dengan editor teks favoritmu, misalnya nano atau vim. Pastikan kamu memiliki akses root atau menggunakan sudo.

Untuk memblokir IP yang mencoba login SSH gagal berulang kali, cari bagian konfigurasi untuk ssh di dalam file jail.local. Biasanya, bagian ini sudah ada secara default. Kamu bisa memodifikasi parameter-parameternya sesuai kebutuhan. Berikut contoh konfigurasinya:

[ssh]

enabled = true

port = ssh

filter = sshd

logpath = /var/log/auth.log

maxretry = 3

findtime = 600

bantime = 3600

action = iptables-multiport

Penjelasan:

enabled = true: Mengaktifkan jail untuk SSH.port = ssh: Menentukan port SSH (biasanya 22).filter = sshd: Menentukan filter yang digunakan untuk mendeteksi percobaan login gagal (filter ini biasanya sudah tersedia).logpath = /var/log/auth.log: Menentukan path log file yang dimonitor.maxretry = 3: Jumlah percobaan login gagal yang diizinkan sebelum IP diblokir (dalam contoh ini, 3 kali).findtime = 600: Jangka waktu (dalam detik) untuk menghitung percobaan login gagal (dalam contoh ini, 10 menit).bantime = 3600: Lama waktu (dalam detik) IP diblokir (dalam contoh ini, 1 jam).action = iptables-multiport: Aksi yang dilakukan setelah IP diblokir (menggunakan iptables).

Menggunakan Jail yang Berbeda untuk SSH

Kamu bisa membuat jail terpisah untuk SSH agar konfigurasinya lebih terorganisir dan mudah dikelola. Misalnya, kamu ingin memiliki pengaturan yang berbeda untuk SSH dan layanan lain. Untuk melakukan ini, kamu perlu menambahkan section baru dalam file jail.local dengan nama yang berbeda, misalnya ssh-secure.

Berikut contoh konfigurasi jail terpisah untuk SSH:

[ssh-secure]

enabled = true

port = ssh

filter = sshd

logpath = /var/log/auth.log

maxretry = 5

findtime = 900

bantime = 86400

action = iptables-multiport

Setelah membuat konfigurasi baru, restart layanan Fail2ban agar perubahan diterapkan: sudo systemctl restart fail2ban

Contoh Konfigurasi Fail2ban untuk SSH yang Detail dan Aman

Berikut contoh konfigurasi Fail2ban yang lebih detail dan aman untuk SSH, yang menggabungkan beberapa pengaturan untuk meningkatkan keamanan:

[ssh]

enabled = true

port = ssh,22

filter = sshd

logpath = /var/log/auth.log

maxretry = 5

findtime = 900

bantime = 86400

action = iptables-multiport

destemail = admin@example.com # Email untuk notifikasi

action_mw = %(action)s[name=email, dest=%(destemail)s, sender=fail2ban@example.com, subject="Fail2Ban Alert"]

Konfigurasi ini menambahkan notifikasi email ke admin jika ada IP yang diblokir. Ingat untuk mengganti admin@example.com dan fail2ban@example.com dengan alamat email yang valid.

Pengaturan SSH yang Direkomendasikan

Nah, Sobat IDNtimes, setelah kita bahas keamanan SSH secara umum, sekarang saatnya kita masuk ke tahap konfigurasi yang lebih detail. Langkah-langkah berikut ini akan membuat server Ubuntu kamu bak benteng baja yang susah ditembus para peretas nakal. Percayalah, setting SSH yang tepat adalah kunci utama keamanan server kamu!

Mengubah Port SSH Default, Cara mengamankan ssh di ubuntu server dengan fail2ban

Port SSH default (22) adalah target empuk para peretas. Mengubahnya ke port yang tidak umum akan mempersulit mereka untuk masuk. Bayangkan kamu punya pintu rumah yang unik, bukan pintu standar yang mudah dibuka siapa saja. Berikut langkah-langkahnya:

- Buka file konfigurasi SSH dengan perintah

sudo nano /etc/ssh/sshd_config - Cari baris

Port 22dan ubah angka 22 menjadi port baru, misalnya 2222 atau angka lain di atas 1024 (hindari port yang digunakan oleh aplikasi lain). - Simpan perubahan dan restart layanan SSH dengan perintah

sudo systemctl restart ssh

Jangan lupa catat port baru yang kamu gunakan, ya! Ini penting untuk akses selanjutnya.

Mengaktifkan Autentikasi Kunci Publik SSH

Autentikasi kunci publik jauh lebih aman daripada password. Bayangkan kamu punya kunci rumah yang hanya kamu punya, tidak perlu mengingat kode rahasia yang mudah ditebak. Begini caranya:

- Buat pasangan kunci SSH di komputer lokal kamu dengan perintah

ssh-keygen(ikuti instruksi yang muncul di terminal). - Salin kunci publik (biasanya file

~/.ssh/id_rsa.pub) ke server Ubuntu kamu. Kamu bisa menggunakan perintahssh-copy-id username@alamat_ip_server(gantiusernamedanalamat_ip_serverdengan data yang sesuai) atau menyalin isi file tersebut dan menambahkannya ke file~/.ssh/authorized_keysdi server.

Setelah ini, kamu bisa login ke server menggunakan kunci publik tanpa perlu password.

Menonaktifkan Autentikasi Password SSH

Setelah kunci publik aktif, langkah selanjutnya adalah menonaktifkan autentikasi password sepenuhnya. Ini akan meningkatkan keamanan server secara signifikan. Ibarat mengganti kunci pintu rumah dengan sistem keamanan yang lebih canggih. Caranya:

- Buka file konfigurasi SSH dengan perintah

sudo nano /etc/ssh/sshd_config - Cari baris

PasswordAuthenticationdan ubah nilainya menjadino - Simpan perubahan dan restart layanan SSH dengan perintah

sudo systemctl restart ssh

Dengan langkah ini, hanya akses via kunci publik yang diizinkan.

Membatasi Akses SSH Hanya dari IP Address Tertentu

Membatasi akses SSH hanya dari IP address tertentu sangat penting untuk mencegah akses yang tidak sah. Ini seperti memasang pagar di sekitar rumahmu, hanya orang-orang tertentu yang bisa masuk. Berikut langkah-langkahnya:

- Buka file konfigurasi SSH dengan perintah

sudo nano /etc/ssh/sshd_config - Tambahkan baris

AllowUsers usernameatauAllowGroups groupnameuntuk mengizinkan akses hanya untuk pengguna atau grup tertentu. Atau, tambahkan barisAllowIPs alamat_ip_1, alamat_ip_2untuk mengizinkan akses hanya dari IP address tertentu (ganti dengan IP address kamu). - Simpan perubahan dan restart layanan SSH dengan perintah

sudo systemctl restart ssh

Pastikan kamu hanya memasukkan IP address yang terpercaya.

Mengkonfigurasi SSH untuk Menggunakan PermitRootLogin no

Menggunakan PermitRootLogin no mencegah akses langsung ke akun root melalui SSH. Ini adalah praktik keamanan terbaik untuk mencegah akses root yang tidak sah. Ini seperti menambahkan kunci pengaman ekstra di pintu utama rumahmu. Berikut langkah-langkahnya:

- Buka file konfigurasi SSH dengan perintah

sudo nano /etc/ssh/sshd_config - Cari baris

PermitRootLogindan ubah nilainya menjadino - Simpan perubahan dan restart layanan SSH dengan perintah

sudo systemctl restart ssh

Untuk mengakses sebagai root, kamu bisa menggunakan sudo su setelah login dengan akun pengguna biasa.

Pemantauan dan Pemeliharaan Fail2ban

Nah, Sobat! Setelah pasang Fail2ban, jangan langsung tidur pulas ya. Layaknya merawat tanaman hias kesayangan, server kita juga butuh perawatan rutin. Pemantauan dan pemeliharaan Fail2ban ini kunci utama agar server tetap aman dan terhindar dari serangan siber yang gak diinginkan. Bayangkan deh, kalau servermu diserang terus menerus, pasti bikin pusing tujuh keliling kan? Makanya, kita bahas cara memantau, mengelola, dan merawat Fail2ban agar server tetap prima!

Memantau Log Fail2ban untuk Deteksi Aktivitas Mencurigakan

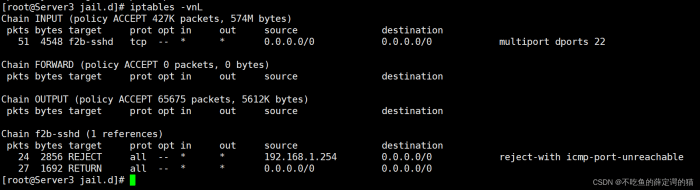

Memantau log Fail2ban ibarat menjadi detektif handal yang mengawasi aktivitas mencurigakan di server. Dengan memantau log, kita bisa melihat IP address yang diblokir, jumlah percobaan login gagal, dan waktu kejadiannya. Informasi ini sangat berharga untuk mengidentifikasi potensi ancaman dan mengambil tindakan pencegahan lebih lanjut. Cara paling mudah adalah dengan melihat langsung file log Fail2ban, biasanya terletak di `/var/log/fail2ban.log`. Kamu bisa menggunakan perintah `tail -f /var/log/fail2ban.log` untuk melihat log secara real-time. Perhatikan pola-pola yang mencurigakan, misalnya lonjakan jumlah percobaan login gagal dari satu IP address tertentu dalam waktu singkat. Ini bisa jadi indikasi serangan brute-force!

Mengelola Daftar IP yang Diblokir Fail2ban

Fail2ban secara otomatis memblokir IP address yang mencurigakan. Namun, terkadang ada IP yang terblokir secara tidak sengaja, misalnya IP dari provider internet kamu sendiri. Untuk itu, kita perlu bisa mengelola daftar IP yang diblokir. Kamu bisa melihat daftar IP yang diblokir dengan perintah `fail2ban-client status`. Untuk menghapus blokir sebuah IP, gunakan perintah `fail2ban-client set unbanip `. Ganti “ dengan nama jail yang terkait (misalnya sshd) dan “ dengan IP address yang ingin di-unban. Ingat, hati-hati saat menghapus blokir IP, pastikan kamu sudah melakukan investigasi terlebih dahulu untuk menghindari risiko keamanan.

Membersihkan Log Fail2ban Secara Berkala

Log Fail2ban akan terus bertambah seiring waktu. Untuk menjaga kinerja server tetap optimal, kita perlu membersihkan log secara berkala. Cara paling mudah adalah dengan menggunakan perintah `logrotate`. Logrotate adalah utilitas yang secara otomatis memutar dan mengkompres file log. Pastikan konfigurasi logrotate untuk Fail2ban sudah terpasang dan dikonfigurasi dengan benar. Jika tidak, kamu bisa melakukan konfigurasi manual dengan mengedit file konfigurasi logrotate di `/etc/logrotate.d/fail2ban`. Jangan lupa untuk mengatur jadwal pembersihan log yang sesuai dengan kebutuhan.

Menyesuaikan Pengaturan Fail2ban untuk Meningkatkan Performa dan Keamanan

Pengaturan default Fail2ban mungkin tidak selalu optimal untuk semua server. Kita bisa menyesuaikan beberapa pengaturan untuk meningkatkan performa dan keamanan. Misalnya, kita bisa mengubah nilai `findtime` dan `maxretry` untuk menyesuaikan sensitivitas deteksi serangan. Nilai `findtime` menentukan jangka waktu untuk menghitung jumlah percobaan login gagal, sedangkan `maxretry` menentukan jumlah percobaan gagal sebelum IP diblokir. Kamu bisa mengedit file konfigurasi Fail2ban di `/etc/fail2ban/jail.local` untuk melakukan penyesuaian ini. Namun, hati-hati saat melakukan perubahan konfigurasi, pastikan kamu memahami implikasinya terhadap keamanan server.

Update sistem dan Fail2ban secara berkala sangat penting untuk menjaga keamanan server. Update ini akan memberikan patch keamanan terbaru dan memperbaiki bug yang mungkin dieksploitasi oleh penyerang. Jangan sampai servermu menjadi target empuk karena ketinggalan update, ya!

Implementasi dan Uji Coba: Cara Mengamankan Ssh Di Ubuntu Server Dengan Fail2ban

Nah, setelah konfigurasi Fail2ban selesai, saatnya kita uji coba! Kita akan simulasikan serangan brute-force dan lihat bagaimana Fail2ban bekerja. Jangan khawatir, ini hanya simulasi untuk memastikan sistem keamanan kita benar-benar on point. Proses ini penting banget untuk validasi konfigurasi dan mengidentifikasi potensi kelemahan sebelum serangan nyata terjadi.

Berikut ini langkah-langkahnya, dijamin mudah dipahami, kok!

Skenario Uji Coba Efektivitas Fail2ban

Skenario uji coba ini dirancang untuk mengukur seberapa efektif konfigurasi Fail2ban dalam memblokir upaya peretasan SSH. Kita akan mencoba beberapa kombinasi username dan password yang salah, mensimulasikan serangan brute-force. Tujuannya untuk melihat apakah Fail2ban akan memblokir IP address yang melakukan percobaan login yang gagal secara berulang.

- Uji coba pertama: Menggunakan 5 username dan password yang salah secara berurutan dari satu IP address.

- Uji coba kedua: Menggunakan 10 username dan password yang salah secara berurutan dari dua IP address yang berbeda.

- Uji coba ketiga: Menggunakan kombinasi username dan password yang salah secara acak dari berbagai IP address untuk mensimulasikan serangan yang lebih kompleks.

Langkah-Langkah Simulasi Serangan Brute-Force

Simulasi serangan brute-force ini dilakukan dengan menggunakan tools sederhana, seperti script Python atau tools SSH lainnya yang memungkinkan kita untuk memasukkan username dan password secara otomatis dan berulang. Ingat, ini hanya untuk tujuan pengujian, ya!

- Pilih tools yang akan digunakan untuk melakukan simulasi serangan brute-force. Pastikan tools tersebut aman dan hanya digunakan untuk pengujian.

- Tentukan jumlah percobaan login yang gagal yang akan dilakukan.

- Jalankan tools dan pantau hasilnya. Perhatikan waktu yang dibutuhkan Fail2ban untuk memblokir IP address yang melakukan percobaan login yang gagal.

Analisis Log Fail2ban Setelah Uji Coba

Setelah melakukan simulasi serangan, kita perlu menganalisis log Fail2ban untuk melihat apakah sistem bekerja sesuai harapan. Log ini akan memberikan informasi detail tentang IP address yang diblokir, waktu pemblokiran, dan jumlah percobaan login yang gagal. Informasi ini krusial untuk evaluasi dan optimasi keamanan.

Log Fail2ban biasanya terletak di /var/log/fail2ban.log. Kita bisa menggunakan perintah tail -f /var/log/fail2ban.log untuk memantau log secara real-time. Perhatikan pola dan detail yang ada di log untuk menganalisis efektivitas pemblokiran.

Rekomendasi Peningkatan Keamanan SSH

Setelah menganalisis log, kita mungkin perlu melakukan beberapa penyesuaian pada konfigurasi Fail2ban atau SSH server untuk meningkatkan keamanan. Contohnya, kita bisa meningkatkan jumlah percobaan login yang gagal sebelum IP address diblokir, atau memperpendek durasi pemblokiran. Atau mungkin perlu menambahkan aturan baru di Fail2ban untuk mendeteksi jenis serangan lain.

- Pertimbangkan untuk menggunakan kunci SSH (SSH key) sebagai metode autentikasi yang lebih aman daripada password.

- Aktifkan SSH Guard atau tools serupa untuk menambahkan lapisan keamanan ekstra.

- Atur firewall untuk memblokir akses SSH dari jaringan yang tidak dipercaya.

Ilustrasi Alur Kerja Pengamanan SSH dengan Fail2ban

Bayangkan alur kerjanya seperti ini: Pengguna mencoba login SSH dengan password yang salah. Fail2ban mendeteksi percobaan login yang gagal ini dan mencatat IP address pengguna tersebut. Jika percobaan login yang gagal mencapai batas yang telah ditentukan (misalnya, 3 kali dalam 5 menit), Fail2ban akan menambahkan IP address tersebut ke dalam blacklist firewall. IP address yang masuk blacklist akan diblokir dari akses SSH. Ketika pengguna mencoba login lagi, aksesnya akan ditolak. Dengan demikian, serangan brute-force dapat dicegah secara efektif.

| Langkah | Deskripsi |

|---|---|

| 1. Percobaan Login Gagal | Pengguna memasukkan kredensial yang salah. |

| 2. Deteksi Fail2ban | Fail2ban mendeteksi percobaan login yang gagal. |

| 3. Penambahan ke Blacklist | Jika percobaan gagal mencapai batas yang ditentukan, IP address ditambahkan ke blacklist. |

| 4. Pemblokiran Akses | Firewall memblokir akses SSH dari IP address yang ada di blacklist. |

| 5. Pencegahan Serangan | Serangan brute-force berhasil dicegah. |

Ringkasan Penutup

Mengamankan SSH di server Ubuntu dengan Fail2ban bukanlah tugas yang rumit, asalkan langkah-langkahnya diikuti dengan benar. Dengan konfigurasi yang tepat, kamu bisa tidur nyenyak tanpa takut servermu diretas. Ingat, keamanan adalah investasi jangka panjang. Jangan ragu untuk selalu memperbarui sistem dan Fail2ban agar tetap terlindungi dari ancaman terbaru. Selamat berjuang, para pejuang keamanan digital!

Sudut Pertanyaan Umum (FAQ)

Apa yang terjadi jika Fail2ban dihapus?

Server SSH akan rentan terhadap serangan brute-force tanpa perlindungan otomatis dari Fail2ban. IP yang mencoba akses ilegal berulang kali tidak akan diblokir.

Bagaimana cara memeriksa status Fail2ban?

Gunakan perintah `sudo systemctl status fail2ban` untuk melihat status layanan Fail2ban.

Bisakah Fail2ban digunakan untuk mengamankan layanan selain SSH?

Ya, Fail2ban dapat dikonfigurasi untuk mengamankan berbagai layanan lain seperti FTP, HTTP, dan lainnya.

Bagaimana cara membuka blokir IP yang salah terblokir oleh Fail2ban?

Hapus entri IP tersebut dari file `/etc/fail2ban/jail.local` atau gunakan perintah `sudo fail2ban-client set unbanip `.